Plugin para la detección de riesgos OWASP

La finalidad de este plugin es que Jenkins sea capaz de mostrar a los desarrolladores los riesgos que tienen las librerías que utilizan sus proyectos, dando la posibilidad de cambiar o actualizar la librería existente en función del riesgo y de si es explotable o no a través de la infraestructura de ATICA.

La aplicación de este plugin es recomendable que se haga sólo para el despliegue en local ya que el resultado será el mismo en los servidores y minimizamos la sobrecarga de memoria que se puede producir si se pone para todos los entornos.

Nota: En la primera ejecución del plugin en Jenkis el tiempo será más elevado del normal ya que debe generar una base de datos local en base a las librerías que use nuestro proyecto. El resto de ejecuciones apenas verán penalizado su rendimiento.

El primer paso es modificar la configuración maven de nuestro proyecto para añadir el plugin. Para ello abrimos el fichero pom.xml del módulo web y en la sección de plugins (tag plugins), añadimos:

<plugin> <groupId>org.owasp</groupId> <artifactId>dependency-check-maven</artifactId> <version>1.4.4</version> <configuration> <format>xml</format> </configuration> <executions> <execution> <goals> <goal>check</goal> </goals> </execution> </executions> </plugin>

Una vez modificamos el fichero lo subimos al svn para que Jenkins pueda procesarlo.

Sólo para proyectos dados de alta antes del 12/01/17

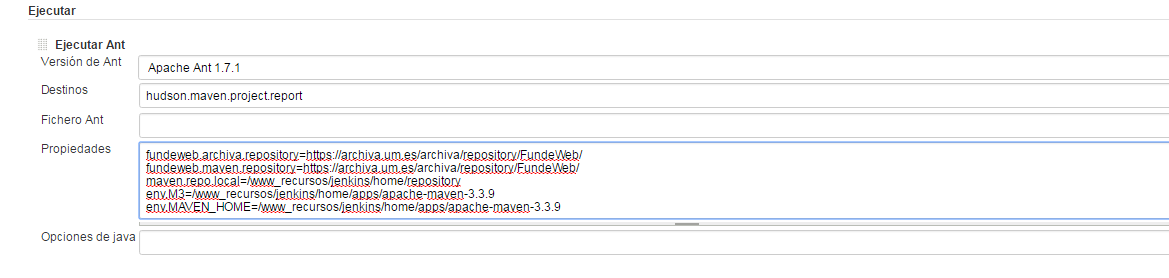

Tras tener el código listo en el subversion, accedemos a la configuración Jenkins que lanza nuestro proyecto y, dentro de las tareas Ant, buscamos todas las que usen maven, cambiando las propiedades que hagan referencia a maven por las siguientes:

env.M3=/www_recursos/jenkins/home/apps/apache-maven-3.3.9

env.MAVEN_HOME=/www_recursos/jenkins/home/apps/apache-maven-3.3.9

- fdw2.0/fundeweb2.0/gt/jenkins/plugin_owasp.txt

- Última modificación: 07/11/2017 10:46

- (editor externo)